ACB2420 Accounting Information Systems Tutorial 6

Hello, dear friend, you can consult us at any time if you have any questions, add WeChat: daixieit

ACB2420 Accounting Information Systems

Tutorial 6 – Information Security, Processing Integrity & Data Validation

Part 1: Group Activity

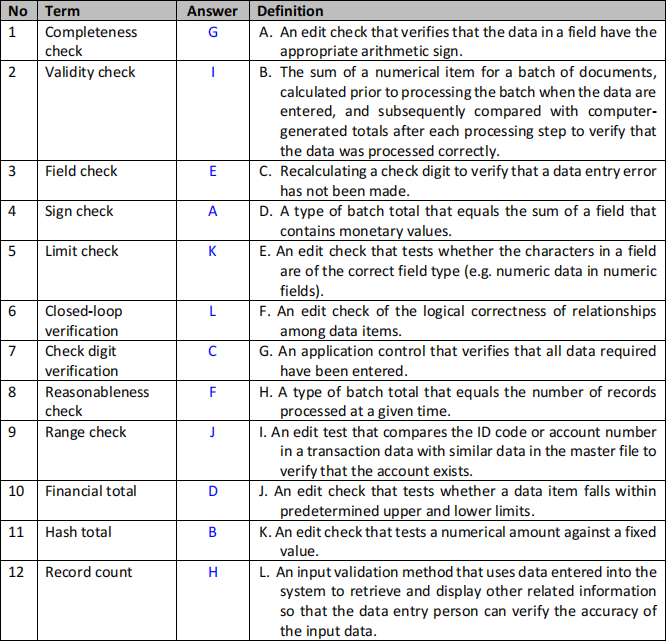

Matching Exercise (Adapted from Romney et.al.(2020), Problem 13.1, pp. 438)

Match the following terms with their definitions. Write your answer in the column provided.

Part 2: Data Validation for FM

Download Tutorial6.xlsx from Moodle (Week6>Tutorial 6). Instructions are in the workbook.

See Tutorial6_solutions.xlsx

Part 3: Questions to complete at home (Good revision questions for your final exam)

Question 1 (Adapted from: Romney et.al.(2020) Problem 11.4, pp.387-388)

Which preventive, detective, and/or corrective controls would best mitigate the following threats?

a) A salesperson successfully logged into the payroll system by guessing the payroll supervisor’s password.

Preventive:

b) Strong password requirements such as at least an 8-character length, use of multiple character types, random characters

c) Requirement for passwords to be changed frequently

Detective:

d) Locking out accounts after 3-5 unsuccessful login attempts. Since this was a “guessing” attack, it may have taken more than a few attempts to login.

a) A criminal remotely accessed a sensitive database using the authentication credentials (user ID and strong password) of an IT manager. At the time the attack occurred, the IT manager was logged into the system at his workstation at company headquarters.

Preventive:

• Integrate physical and logical security. In this case, the system should reject any user attempts remotely log into the system if that same user is already logged in from a physical workstation.

Detective:

• Having the system notify appropriate security staff about such an incident.

b) An employee received an email purporting to be from her boss informing her of an important new attendance policy. When she clicked on a link embedded in the email to view the new policy, she infected her laptop with a keystroke logger.

Preventive:

• Security awareness training is the best way to prevent such problems. Employees

should be taught that this is a common example of a sophisticated phishing scam.

Detective and corrective:

• Anti-spyware software that automatically checks and cleans all detected spyware on an employee's computer as part of the logon process for accessing a company's information system.

Question 2 (Source: Romney et.al.(2020) Problem 11.7(5), pp.389)

In relation to user access control in Chapter 11 on Information Security, what is the difference between authentication and authorisation?

Authentication is used to verify the identity of the person / device attempting to access a system. Authorisation refers to restricting access of authenticated users – thus a user might be authenticated to log in to a system, but the user has restricted access to certain portions of the system and might also have restrictions on the actions that may be performed.

Question 3

The following facts relates to XYZ Company’s existing security system:

• Estimated time that existing controls will protect the system from attack is 22 minutes

• Estimated time to detect that an attack is happening is 9 minutes

• Estimated time to respond to an attack once it has been detected is 10 minutes XYZ Company is considering investing an additional $50,000 to improve its security. Below are three (3) possibilities.

• Option 1: an investment of $50,000 in better perimeter would change the protection time to 28 minutes

• Option 2: an investment of $50,000 in better detecting systems would change the estimates time to 5 minutes

• Option 3: an investment of $50,000 in training would change the estimates for response time to 2 minutes

Based on the time-based model of security, which single investment would you recommend? Justify your answer.

At the starting point, P=22; D=9 and R=10, P-(D+R) = 22-(9+10) = 3 minutes.

Option 1: P=28 à P-(D+R) = 28-(9+10) = 9 minutes

Option 2: D=5 à P-(D+R) = 22-(5+10) = 7 minutes

Option 3 : C=2 à P-(D+R) = 22-(9+2) = 11 minutes

Option 3 is the most cost effective because for $50,000 investment, it creates a greater distance between the time it takes the criminal to break into XYZ Company’s system and the time it takes XYZ Company to detect and thwart the attack.

Question 4 (Source: Romney et.al.(2020) Problem 13.7, pp.443-)

Which control(s) would best mitigate the following threats?

a) An employee intended to apply for 30 days of unpaid leave due to personal reasons through the company’s online leave portal. When the employee received confirmation of his leave being approved, he noticed that he had applied for 300 days, not 30.

A limit check could have been used to check that the leave days fall within a pre-specified range.

A range check could be used – if the company allows only a certain number of unpaid leave days.

A reasonableness check could also be used – again, this will depend on company policies.

b) A new inventory clerk entered a new stock item and indicated, by accident, that the reorder level should be -20.

A sign test should be used for reorder level – it cannot be negative.

c) You are instructed to process a vendor invoice and are given only the invoice. You are told that the receiving report is not available and that you must simply make the payment.

Data matching needs to be done – the vendor invoice information (amounts, quantity ordered) must match the purchase order as well as the receiving report (to indicate that the correct quantities were received).

d) You need to do a credit check on a customer before they can complete the current transaction and find the correct account number before the system will allow you to approve the transaction.

Prompting – online completeness check to see that you actually have the correct account number before approving the transaction.

Closed-loop verification – checking the accuracy of the input data (for example, entering the customer surname and finding the appropriate account number, checked against an address)

e) An accounts payable clerk paid the same invoice twice.

Source documents that have been processed (such as an invoice paid in this case) should be canceled to prevent them from being processed again. Paper documents should be defaced – for example, by using a stamp that indicates “Paid”; electronic documents should be canceled by setting a flag that indicates that the document had already been processed (e.g. the invoice number should not be listed as an open invoice that had not been settled yet).

f) A batch of sales transactions was sent to headquarters for processing overnight. Some data transmission error occurred and one of the sheets containing sales transactions was lost. This mistake was only identified three weeks later when two unrelated events identified a problem: there was a random inventory check that identified a discrepancy between actual inventory and inventory sold; and a customer wanted to return a product, but even though the customer had his receipt, there was no record of the actual transaction on the system.

Batch totals would have caught this.

A record count would have indicated that there were several records that were not processed, or a hash total (such as the sum of the customer numbers) would have indicated a discrepancy.

g) A recently appointed data entry clerk was under pressure to finish off a large batch of payments. In several of the amounts that had to be entered, the clerk entered the letter “l” instead of the number “1” .

Field checks should be used to ensure that all characters entered in the payment amount field are actually numbers / numeric characters.

h) Your company received notice that your account at one of your suppliers is overdue. You do, however, have a record of the payment that was made. When you furnished the supplier’s accounting department with the proof of payment, the accounts receivable clerk apologised and said there was a typing error where two digits of your account number were transposed.

Check digit verification on your account number at the accounts receivable section of your supplier should pick this up. If the incorrect account number (with the transposed digits) does not belong to another customer

Validity check for actual customers would also have picked this up.

On the other hand, if the incorrect customer number did belong to another customer, closed loop verification could be used to ensure that the payment is recorded against the correct account.

i) A newly appointed employee who had just emigrated from England was entering sales data, including the date the sales were made. The employee was used to dates being in the date-month-year format and entered all the dates accordingly. The system the employee used had been set up to accept dates in the month-dateyear format.

j) Field checks can be used to ensure the dates are in the appropriate format.

2023-02-19